美國信息泄露嚴重 黑客劫持SIM卡盜取用戶賬號

國外媒體Motherboard網絡安全記者Lorenzo Franceschi-Bicchierai撰文揭秘從事SIM卡劫持的黑客。作者探訪了買賣社交媒體和游戲賬號的論壇OGUSERS,那些賬號往往是通過“SIM卡劫持”盜取的。通過SIM卡劫持,黑客盜用目標對象的手機號碼,然后進行密碼重置一一接管受害者的各種賬號。正如一名深受其害的受害者所感悟的,手機號碼是我們的數字生活中較薄弱的一環。

以下是文章主要內容:

在鹽湖城的郊區,這似乎是又一個溫暖的九月夜晚。瑞秋·奧斯特倫德(Rachel Ostlund)剛剛讓她的孩子上床睡覺,自己也準備去睡覺。她在和妹妹發短信時,手機突然失去了服務。瑞秋收到的較后一條信息來自她的運營商T-Mobile。信息上說,她的手機號的SIM卡已經“更新”。

接著,瑞秋做了大多數人在這種情況下會做的事:她一次又一次地重啟手機。但這毫無幫助。

她走上樓,告訴丈夫亞當(Adam)她的手機用不了了。亞當試著用他的手機撥打瑞秋的手機號碼。電話鈴聲響了,但瑞秋手里的手機并沒有亮屏。沒有人接聽。與此同時,瑞秋登錄她的電子郵箱,發現有人正在重置她許多賬號的密碼。一個小時后,亞當接到了一個電話。

“讓瑞秋接聽,”電話那頭傳來聲音,“就現在。”

亞當予以了拒絕,問對方發生了什么事。

“你已經被我們完全掌控了,我們將摧毀你的生活。”打電話的人說,“你識趣的話,就讓你的妻子接聽。”

亞當拒絕了。

“我們會摧毀你的信用記錄。”那人接著說,并提到了瑞秋和亞當的一些親戚以及他們的地址,“如果我們傷害他們會怎樣?如果我們毀了他們的信用記錄,然后給他們留言說都是你造成的,會怎樣?”這對夫婦認為打電話的人是從瑞秋的亞馬遜賬號上獲得那些親戚的信息的。

這對夫婦還不清楚狀況,但他們剛剛成為黑客的較新受害者。這些黑客劫持人們的手機號碼,目的是盜取Instagram上有價值的用戶名,然后把它們賣掉換取比特幣。在2017年夏末的那個晚上,奧斯特倫夫婦是在和兩名黑客通電話,后者霸占了瑞秋的Instagram賬號@Rainbow。他們現在要求瑞秋和亞當放棄她的Twitter賬號@Rainbow。

根據參與過交易的人士的說法和一個熱門市場上的行情表,在熙熙攘攘的圍繞被盜的社交媒體賬號和游戲賬號的地下市場,一個簡短的、獨特的用戶名可以賣到500美元到5000美元不等。幾名參與過地下市場交易的黑客聲稱,像@t這樣的Instagram賬號較近賣到了價值約4萬美元的比特幣。

通過劫持瑞秋的手機號碼,黑客們不僅能接管瑞秋的Instagram賬號,還能接管她的亞馬遜、Ebay、PayPal、Netflix和Hulu賬號。一旦黑客控制了瑞秋的手機號碼,她為保護其中一些賬號而采取的安全措施(包括雙重認證)都無補于事。

“那是一個讓人非常緊張的夜晚,”亞當回憶道,“真不敢相信他們竟膽敢給我們打電話。”

被忽視的威脅

今年2月,T-Mobile大范圍發出短信,提醒用戶警惕一個“全行業的”威脅。該公司表示,犯罪分子越來越多地利用“手機號碼轉移詐騙”手法來鎖定和盜取人們的手機號碼。這種騙局也被稱為“SIM卡調換”或“SIM卡劫持”,手法簡單粗暴,但非常有效。

首先,不法分子假扮成他們的目標人物,撥打手機運營商的技術支持號碼。他們向運營商的員工解釋說他們“丟失”了SIM卡,要求將自己的手機號碼轉移或移植到黑客已經擁有的新SIM卡上。通過設置一點社交工程陷阱(通常以交談、欺騙、假冒或口語等方式,從合法用戶中套取用戶系統的秘密)——或許通過提供受害者的社保號碼或家庭住址(這些信息通常是因為過去幾年頻繁發生的數據泄露事件而外泄的)——不法分子說服員工他們真的是手機號所有者,然后員工就會將手機號碼移植到新的SIM卡上。

一切都完了。

“有了某人的手機號碼,”一個做SIM卡劫持的黑客告訴我,“你可以在幾分鐘內進入他們所有的賬號,而他們對此完全無能為力。”

在那以后,受害者失去了手機服務,因為只有一張SIM卡可以連接到手機網絡上。黑客可以重置受害者的賬號,通常可以通過將手機號碼用作賬號恢復方式來繞過諸如雙重認證的安全措施。

某些服務,包括Instagram,要求用戶在進行雙重認證設置時提供手機號碼,這一規定反而造成的意想不到的影響:給了黑客另一種進入賬號的方法。這是因為,如果黑客控制了一個目標對象的手機號碼,他們就可以繞過雙重認證,獲得他們的Instagram賬號,連賬號密碼都不需要知道。

曾被稱作CosmoTheGod的黑客埃里克·泰勒(Eric Taylor)將這種技術用于他較有名的一些攻擊活動,比如2012年他侵入了CloudFlare首席執行官的郵箱賬號。泰勒現在在安全公司Path Network工作,他告訴我,只要手機號碼關聯了你的任何一個網絡賬號,你“就很容易受到攻擊,他們會在你打電話給你該死的供應商的五分鐘內接管你的各種賬號。”

“這種事經常發生。”他補充說。

咨詢公司Celsus Advisory Group的情報與研究主管羅埃爾·舒溫伯格(Roel Schouwenberg)研究過SIM卡調換、繞過雙重認證和濫用賬號恢復機制等問題。在他看來,沒有一個手機號碼是百分百安全的,消費者需要意識到這一點。

“任何類型的號碼都可以移植,”舒溫伯格告訴我,“一個下定決心且設施優良的犯罪分子至少能夠獲得一個號碼的暫時訪問權,這通常足以成功完成一場搶劫。”

這令人十分不安。正如他去年在一篇博客文中所說的,手機號碼已經成為我們整個網絡身份的“萬能鑰匙”。

“大多數系統的設計都不是為了針對攻擊者接管手機號碼的行為。這非常非常糟糕。”舒溫伯格寫道,“我們的手機號碼成了近乎不可撤銷的憑據。它的初衷從來都不是這樣,就像社保號碼從來就不是憑證一樣。今天,手機號碼成為了通向大部分的服務和賬號的鑰匙。”

一旦掌控了你的手機號碼,黑客就能為所欲為。

“我拿了他們的錢過我的生活”

如果你的自行車被偷了,你應該去Craigslist看看是否有人在黑市上轉手。如果你的Instagram賬號被通過SIM卡調換手法盜取,你應該去OGUSERS看看。

乍一看,OGUSERS看起來跟任何其他的論壇沒什么兩樣。上面有一個“垃圾郵件/笑話”版塊,另外一個版塊則是關于音樂、娛樂、動漫和游戲等話題的閑聊。但較大和較活躍的版塊是用戶買賣社交媒體和游戲賬號的市場——有的賬號能夠賣到數千美元的價錢。

該論壇的一位管理員在較近發表的一篇帖子中說,有人以2萬美元的價格賣出了Instagram賬號@Bitcoin。在截至6月13日仍掛在上面的一個列表上,一名用戶對Instagram賬號@eternity標價1000美元。

這只是OGUSERS上賬號交易的兩個例子。該論壇于2017年4月上線,旨在為人們提供一個購買和銷售“OG”用戶名的平臺。(該論壇的名字取自意指原始的大佬的俚語“original gangster”的縮寫OG)。在社交媒體上,帶有“OG”的用戶名被認為很酷,或許是因為它是一個很獨特的詞,就像@Sex、@eternal或@Rainbow那樣。又或許是因為它是一個非常簡短的賬號,就像@t或@ty那樣。名人也是黑客的攻擊目標。

例如,去年8月,黑客劫持了賽琳娜·戈麥斯(Selena Gomez)的Instagram賬號,并在上面發布了賈斯汀·比伯(Justin Bieber)的裸照。戈麥斯賬號名上的第一個名字也被改成了“Islah”,和當時OGUSERS論壇上某位叫Islah的用戶使用的名字一樣。據OGUSERS的黑客稱,聲稱參與侵入戈麥斯賬號的人說,他們是通過接管與這位藝人的Instagram賬號關聯的手機號碼來做到這一點的。當時,戈麥斯的Instagram賬號上有1.25億粉絲。

一名OGUSERS用戶在題為“RIP SELENA GOMEZ”(安息吧,賽琳娜·戈麥斯)的帖子中評論道,“該死的,他們黑了Instagram上較受關注的人。”

戈麥斯的發言人拒絕置評。

截至今年6月,OGUSERS擁有超過5.5萬注冊用戶和320萬個帖子。每天登陸的活躍用戶約有1000名。

該網站的用戶不可以討論SIM卡調換。當有人暗指這一越來越流行的做法時,其他人往往會發出這樣的信息:“我不寬恕任何的非法活動。”然而,兩位資深用戶Ace(被列為論壇的版主之一)和Thug告訴我,SIM卡調換是OGUSERS成員用來盜取用戶名的常用方法。

要通過SIM卡調換手法盜取用戶名,用戶必須要先知道哪個手機號碼與該用戶名相關聯。

事實證明,在網上找到這類信息并不像人們想象的那么困難。

去年,黑客們推出了一項名為Doxagram的服務。在該服務上,你可以付費查明與特定Instagram賬號相關聯的手機號碼和電子郵箱。(Doxagram推出時,它在OGUSERS上做了廣告。)由于一系列引人注目的黑客攻擊,社保號碼長久以來一直都相對容易找到,如果你知道在網絡地下市場的哪個地方尋找的話。

Ace聲稱已經不再從事銷售用戶名的行當。Thug說,他們使用內部的T-Mobile工具來查找用戶的數據,從而進行SIM卡調換。

為了測試一下,我給了Thug我的手機號碼。該黑客發回了一個屏幕截圖,上面包含我的家庭地址、IMSI號碼(國際移動用戶識別碼)和其他理論上的秘密賬號信息。Thug甚至看到了我給T-Mobile提供的用來保護我的賬號的特殊指令。

“我都瘋掉了。”我說。

“的確,這是一個瘋狂的網絡世界。”Thug回答。

事實上,這并不是第一次有陌生人訪問我的私人信息——本應受T-Mobile保護的私人信息。

去年,一名安全研究人員利用T-Mobile網站上的一個漏洞來獲取幾乎相同的信息。在修補了漏洞之后,T-Mobile較初對這個漏洞的影響不屑一顧,稱沒有人有利用過它。但事實上,很多人都利用了。在該公司填補漏洞之前,YouTube上有個詳細解釋了如何利用這個漏洞獲取人們的私人數據的教程視頻存在了好幾周時間。

Thug說,在過去的幾年里,電信運營商讓像他們這樣的黑客越來越難實施攻擊。

在較近的一次在線聊天中,Thug告訴我說:“以前直接打電話給運營商(例如,T-Mobile),告訴他們給手機號碼更換SIM卡就行了,就這么簡單。而現在,你需要認識在運營商工作的人,你給他們100美元他們就會給你PIN碼。”

Thug和Ace解釋說,許多黑客現在招募在T-Mobile和其他運營商工作的客戶支持人員或店面員工,花80美元或100美元收買他們,讓他們對目標對象進行SIM卡調換。Thug聲稱他們通過賄賂內部人士獲得了上述T-Mobile內部工具的使用權,但Motherboard無法證實這一說法。T-Mobile拒絕回答有關該公司是否有內部人士參與SIM卡調換騙局的證據的問題。

“有內部人士的幫助,我們的工作變得更加便捷,”Thug說道。

Ace補充說,找到內部人士并不是主要的挑戰。“說服他們按照你的要求去做,才是困難所在。”

用戶“Simswap”在OGUSERS上發帖宣傳一項偽造ID和其它文件的服務。

安全公司Flashpoint較近進行的一項調查發現,犯罪分子越來越多地從電信業內人士那里得到幫助,來進行SIM卡調換。美國聯邦貿易委員會(FTC)前首席技術官洛里·克蘭納(Lorrie Cranor)表示,她已多次看到運營商內部人士牽涉進此類攻擊的證據。安全研究員、SIM卡調換先驅泰勒說,他認識一些從門店員工那里得到幫助的人。在安全記者布萊恩·克雷布斯(Brian Krebs)較近寫到的一個案例中,一名T-Mobile門店的雇員進行了未經授權的SIM卡調換,進而盜取了一個Instagram賬號。

當然,SIM卡調換并不是OGUSERS論壇上的人掌控賬號的唯一方式。Thug告訴我,有一種不那么惡劣的、被稱為“turboing”的劫持使用程序在賬號放出后第一時間自動注冊,盡管它沒有SIM卡調換那么有效。

但是,如果說竊取手機號碼是一種更有效的方法,這并不是因為黑客們缺乏強大的技能。據Ace和Thug估計,只有大約50個OGUSERS成員擁有社交工程技能和技術工具來盜取手機號碼。

在和Ace和Thug聊天時,我問他們,當涉及到入侵人們的在線賬戶、加密貨幣錢包或銀行賬戶時,他們是否會感到后悔。

“很遺憾地說,一點都不后悔。”Ace說,“我拿了他們的錢過我的生活。是他們沒有做好安全措施。”

Thug補充說,像他們這樣的犯罪黑客基本上沒造成什么傷害,尤其是只是針對用戶名的活動。

“就只是盜取一個用戶名。沒什么特別的,”Thug說,“沒有任何的損失,就只是失去一個愚蠢的用戶名而已。”

一個日益嚴重的問題

不管他們是否在售賣Instagram用戶名,從事SIM卡調換的人都能賺大錢。

“整個模式非常有利可圖,”曾研究基于SIM卡調換的犯罪行為的Recorded Future安全研究員安德烈·巴列塞維奇(Andrei Barysevich)告訴我,“如果你知道如何置換SIM卡,那你就能夠賺大錢。”

以虛擬現實公司IRL VR的創始人科迪·布朗(Cody Brown)為例。去年,在黑客控制他的手機號碼,然后借此侵入他的電子郵箱和Coinbase賬號后,他在短短15分鐘內就損失了超過8000美元的比特幣。在布朗遭黑客攻擊之時,這種攻擊非常猖獗,以至于為一些較流行的在線加密貨幣平臺提供雙重驗證的應用Authy特意提醒用戶注意SIM卡調換行為,并增加了額外的安全功能來阻止黑客。

又或者想想,去年,在Motherboard揭露T-Mobile的一個網站有個漏洞可讓黑客獲取用戶個人信息,接著通過設置社交工程陷阱騙過客服代表進行SIM卡調換以后,我在加密聊天應用Signal上收到的那條信息。

“我只是想說,你他媽的曝光了(T-Mobile的)API漏洞,你這吃屎的混蛋。”這個昵稱為NoNos的人在信息上寫道,“要不是你寫了篇文章讓全世界都知道這個漏洞,并聯系T-Mobile告訴它漏洞的事,漏洞就不會被修補。”

此人接著聲稱,他們利用這個漏洞攻擊了幾個人,他們就是在進行SIM卡調換。他們還說,他們利用這種手段鎖定有錢人,實施搶劫。

“我通過其他的方法一天賺了30萬。”NoNos說。不過Motherboard無法證實這個數字。

“如果有這個能力的‘人’能夠對這個國家的任何一個人的手機號碼實施SIM卡調換,那么明明可以瞄準那些很有錢的人,你為什么要去把用戶名和任意的人作為目標呢?比方說瞄準投資者、股票交易員、對沖基金經理等等。”NoNos繼續說道。

除了賽琳娜·戈麥斯以外,其他有名的SIM卡調換受害者還包括Black Lives Matter活動家德雷·麥克森(Deray McKesson)、卡內基梅隆大學網絡安全與隱私研究所CyLab的創始人Dena Haritos Tsamtis以及YouTube明星Boogie2988。

在過去的幾個月里,30多名SIM卡調換的受害者主動聯系我,跟我分享他們在被黑后網絡生活和現實生活中被嚴重破壞的可怖故事。可以說,在美國這種情況至少發生在數百人身上,盡管很難確定到底有多少人被黑客攻擊過。只有手機運營商知道問題的嚴重性,而這些電信運營商都不大愿意談論這個問題。這種反應或許并不讓人意外

現在是卡內基梅隆大學教授的克蘭納表示,在2016年擔任美國聯邦貿易委員會首席技術官期間,她曾試圖了解這種黑客行為有多普遍克蘭納本人同年也成為SIM卡調換的受害者;當時,克蘭納告訴我,她甚至從未聽說過SIM卡調換。但是,盡管她在聯邦貿易委員會的職位給她帶來了權力和影響力,但對于她索取數據的要求,沒有一家手機供應商提供任何的數據來說明這些攻擊有多普遍。

“運營商顯然做得不夠,”克蘭納在電話中告訴我,“他們告訴我,他們正在加強防范,也許當初發生在我身上的事情今天不會發生,但我并不相信。我沒有看到很多表明他們真的加強防范的證據。他們真的需要把這視作一個很重要的身份認證問題。”

她補充道,運營商很清楚SIM卡調換問題。“雖然他們不愿意承認。”

Motherboard聯系了美國四大電信運營商AT&T、Verizon、Sprint和T-Mobile——要求獲得關于SIM卡調換盛行率的數據。它們沒有一個同意提供這樣的信息。

AT&T的一位發言人說,這種欺詐行為“影響到我們少數的客戶,它對我們來說是并不多見”。但當被要求澄清“少數”具體是多少時,他沒有回應。

T-Mobile發言人在一份聲明中說:“SIM卡調換/手機號碼轉移欺詐成為一個行業問題已經有一段時間了。”她補充說,公司正通過要求客戶增加額外的安全措施來應對這些攻擊,比如要求要轉移手機號碼的客戶提供PIN碼和密碼,以及評估新的方法來驗證客戶賬號的變動。該代表拒絕了我提出的安排T-Mobile高管接受電話采訪的請求,也沒有回答關于這些攻擊有多普遍,有多少人被攻擊過的問題。

“我真的不明白你為什么要獲得這些數據。”該發言人表示,“考慮到我們有7200萬客戶,受影響的客戶并不多。但很顯然,沒有公司會愿意看到這種情況發生在客戶身上,哪怕只是一個客戶。”去年10月,T-Mobile曾向“數百名客戶”發出了警告,這些客戶屬于黑客的攻擊目標。

Sprint拒絕提供任何關于SIM卡調換事件的數據,只是發表了一份聲明建議客戶定期更改密碼。Verizon的發言人也沒有提供任何關于SIM卡被劫持的普遍情況的數據,但是他說需要有“正確的賬號和密碼/PIN碼”才能進行SIM卡調換。

今年早些時候,這四家主流運營商公布了移動認證項目Mobile Authentication Taskforce。這一項聯合行動旨在創建一種新的解決方案,來讓用戶通過使用手機上的認證信息來驗證登錄網站和應用程序。科技媒體將其描述為基于SMS短信的雙重認證的潛在替代品。基于SMS短信的雙重認證被廣泛認為是不合格的。但是目前還沒有關于這個新解決方案將如何實施的細節,也不清楚它是否會有助于減少SIM卡調換的發生。

FTC的發言人指出了該機構2017年的《消費者保護數據手冊》(Consumer Sentinel Data Book),該文件匯總了消費者對欺詐、詐騙和身份盜竊等行為的報告,但它沒有具體的SIM卡調換條目。該發言人說,這類事件“可能會被納入”電話或公用事業欺詐,上面記錄了3萬多起有關手機欺詐的報告。

美國聯邦調查局(FBI)的發言人表示,該局對此類黑客行為沒有任何數據。該機構負責調查全美范圍內的欺詐和犯罪行為。

即使數目很小,這種黑客攻擊也可能會造成很大的傷害。至少,從其中恢復過來也需要耗費大量的時間和精力。問問曾遭受SIM卡調換的法尼斯·普里納基斯(Fanis Poulinakis)就知道了,今年早些時候他告訴了我他的受害經歷。

普里納基斯說,有一天他的手機突然用不了,于是他立即登錄到自己的網上銀行賬戶。“果不其然!”他說,“2000美元都消失不見了。”然后,普里納基斯花了一整天的時間在T-Mobile和大通銀行(Chase Bank)之間來回跑,試圖搞清楚究竟發生了什么。

“真是一場噩夢啊。”

從受害者變身偵探

對于瑞秋和亞當夫婦來說,2017年9月6日晚是一個十分漫長的夜晚。

在電話里,亞當試圖盡可能地拖住黑客們,主要是想弄清楚究竟發生了什么事,以及不法分子們都獲取了些什么。他們越來越不耐煩,不斷要求這對夫婦放棄瑞秋的Twitter賬號@Rainbow。如果同時控制同一用戶名的Twitter賬號和Instagram賬號,黑客就有機會在交易中賺到更多的錢。正如其他黑客向我解釋的那樣,有關聯初始郵箱會使得這些賬號更加值錢,因為那樣的話原來的賬號持有人更難從黑客手中追回賬號。

亞當累了,掛斷了電話。黑客們不久后給他發了短信。

據亞當與Motherboard分享的聊天記錄顯示,其中一條短信寫道:“我要睡覺,能不能干脆點呢?現在就在Twitter上更改郵箱。你別逼我,如果你不馬上回復的話,不管你手里握著什么,你都不會好過。”

然后,黑客們又打來電話。這一次,說話的是一個冷靜的、不那么嚇人的人。

根據通話錄音,第二個黑客告訴亞當,并為第一個黑客的粗暴態度道歉。“這不是私人恩怨,我可以向你保證什么都不會發生。”

在這次通話期間,當地執法人員在接到瑞秋的報警后到達奧斯特倫德的家里。當這對夫婦解釋發生了什么事時,警察們似乎很困惑,說他們真的幫不上忙。這對夫婦一整個晚上都在試圖從這次黑客攻擊中恢復過來。從T-Mobile那里取回手機號碼后,他們馬上用它來重置所有賬號的密碼,就像黑客所做的那樣,以便找回被盜的賬號。除了已經被黑客們完全掌控的Instagram賬號@Rainbow以外。

過了三天,瑞秋和亞當決定親手解決這件事情。他們會自己去追蹤黑客。

瑞秋說,她注意到自己被重置密碼的Instagram賬號有一個關注者:@Golf,其個人資料顯示那個關注者叫奧斯汀(Austin)。瑞秋和亞當告訴我,在這個賬號里,他們發現了一張他們認為是在科羅拉多斯普林斯的一場音樂會上拍下的照片;通過查看@Golf的關注者,他們查到了黑客的Twitter賬號和Facebook賬號。他們借此發現了他們所稱的黑客的真實身份。

Motherboard無法證實黑客的身份。

在調查過程中,瑞秋和亞當還在OGUSERS論壇上發現了一個昵稱為Darku的黑客在出售@Golf和其他獨特的Instagram用戶名。在這對夫婦看來,這表明Darku控制了@Golf,由此推斷他們的賬號@Rainbow也是被Darku控制了。

Darku在售賣Instagram賬號@Hand的帖子。

在一次在線聊天中,Darku告訴我,他今年18歲,是幾個黑客組織的成員。他否認從事過SIM卡調換,還否認自己是盜取了@Rainbow和@Hand的黑客,并聲稱他是通過與一個朋友交易得到@Hand的,自己從未擁有過@Rainbow。

“我不會去進行輕度犯罪,”Darku說,“我到處都有人脈,因而不需要為了得到我想要的東西而進行欺詐。”

在我今年5月在OGUSERS上與他取得聯系后,Darku寫了一篇帖子,警告大家FBI可能正在調查這個論壇。據Darku說,我的問題很可疑——他不確定我是否真的是我所聲稱的那個人。

“我的一些朋友較近和FBI有過接觸,被詢問他們的一些用戶名的事情以及它們是如何獲得的。”Darku寫道,“如果你被任何聲稱來自任何主流新聞機構的人聯系過,請保持警惕。”

一些用戶似乎很困惑,想知道為什么FBI會對用戶名的交易市場有興趣。

“這與用戶名無關,”另一位用戶回答道,“這事關用戶名的獲取途徑。他們肯定知道用戶名售賣活動背后的黑幕。”

不過,OGUSERS論壇的其他成員似乎沒太當一回事,還拿被拘捕開玩笑,或者發布各種表情包。我在該論壇上的賬號被禁用了,我用來訪問它的IP地址也是。

在Motherboard開始接觸OGUSERS論壇成員之后,一名成員在Instagram上發布了這篇帖子來嘲諷Motherboard母公司Vice。

根據亞當與我分享的一封電子郵件,亞當將他發現的有關Darku的信息提供給了鹽湖城的一名專門從事暗網和網絡犯罪調查的FBI特工。亞當還告訴我,科羅拉多州斯普林斯的FBI通知他,他的報告是“準確的”,調查人員正在取得進展。

瑞秋補充說,FBI較近通知她和亞當,據說特工們拜訪了奧斯汀(OGUSERS用戶名為Darku)的家,“把他嚇壞了”。她告訴我,那個黑客“不敢再犯了。”

在較近發布的另一個OGUSERS論壇帖子中,Darku寫道,他知道FBI正在調查“誰在敲詐那位原來擁有@Rainbow賬號的女士”。Darku告訴我,警方來找他談話,但“這件事與我完全無關。”

“我不會浪費時間去騷擾別人。”Darku說他如是告訴當局。

Motherboard無法證實FBI在介入此案。該局通常不會就正在進行的調查發表評論。FBI鹽湖城辦公室的發言人拒絕置評。FBI科羅拉多斯普林斯辦公室也無法聯系上。

直到今天,Instagram還沒有將@Rainbow賬號歸還給Rachel。其他的受害者,比如Instagram賬號@Hand和@Joey的所有者,都告訴我,盡管已經多次向Instagram投訴,但他們還沒能取回自己的賬號。

Instagram發言人在一份聲明中表示:“我們努力為Instagram社區提供安全可靠的體驗。當我們意識到有賬號被入侵時,我們就關閉了對該賬號的訪問權限,并為受到影響的人提供一個修復流程,以便他們可以重置密碼,并采取其他的必要措施來保護自己的賬號。”

對于遭受創傷的受害者來說,這是一個代價沉重的教訓。

“我們的手機是我們較大的弱點。”瑞秋告訴我。

正如亞當所說的,黑客教會了他,手機號碼是我們的數字生活中較薄弱的一環。

“如果有人控制了你的手機號碼,”他說,“他們等于扼住了你的喉嚨。”

相關閱讀:

- ...· Efinix® 全力驅動AI邊緣計算,成功推出Trion™ T20 FPGA樣品, 同時將產品擴展到二十萬邏輯單元的T200 FPGA

- ...· 英飛凌亮相進博會,引領智慧新生活

- ...· 三電產品開發及測試研討會北汽新能源專場成功舉行

- ...· Manz亞智科技跨入半導體領域 為面板級扇出型封裝提供化學濕制程、涂布及激光應用等生產設備解決方案

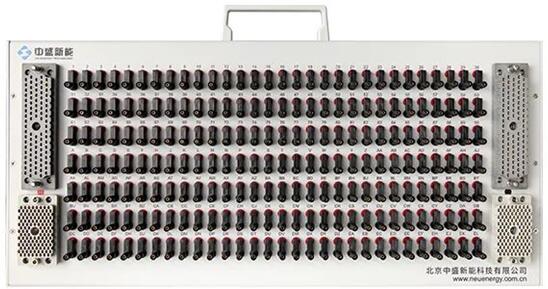

- ...· 中電瑞華BITRODE動力電池測試系統順利交付北汽新能源

- ...· 中電瑞華FTF系列電池測試系統中標北京新能源汽車股份有限公司

- ...· 中電瑞華大功率高壓能源反饋式負載系統成功交付中電熊貓

- ...· 中電瑞華國際在電動汽車及關鍵部件測評研討會上演繹先進測評技術

產品快訊更多

企業新聞更多